近年来,随着网络攻击手段的不断升级,传统的安全防护手段已经难以应对新的威胁,这对计算机安全提出了更高要求。作为计算机安全的年度盛会,ACSAC会议汇聚了来自全球各个国家的学者以及工业界人士。我由衷地感谢能有机会参加 ACSAC 2024会议并展示我的论文和研究成果。这次会议是一次非常宝贵的学术交流和学习的机会,通过与来自各个领域的专家和学者互动,我受益匪浅。此次会议于2024年12月8日-12月15日在美国夏威夷举行,我与另一位博士生严亦晖一同参加前往。

随着USB技术的广泛普及,USB设备的即插即用特性使其成为日常生活中不可或缺的一部分。然而,USB设备的身份认证缺乏有效的安全机制,使其成为攻击者的潜在目标。现有的物理信号提取方法依赖于昂贵的测量设备,例如软件定义无线电(SDR)或示波器,这极大限制了技术的推广与应用。在此背景下,我们设计并实现了SecurityHub,一种经济高效的USB外设身份认证系统,通过商用设备即可完成高精度认证。

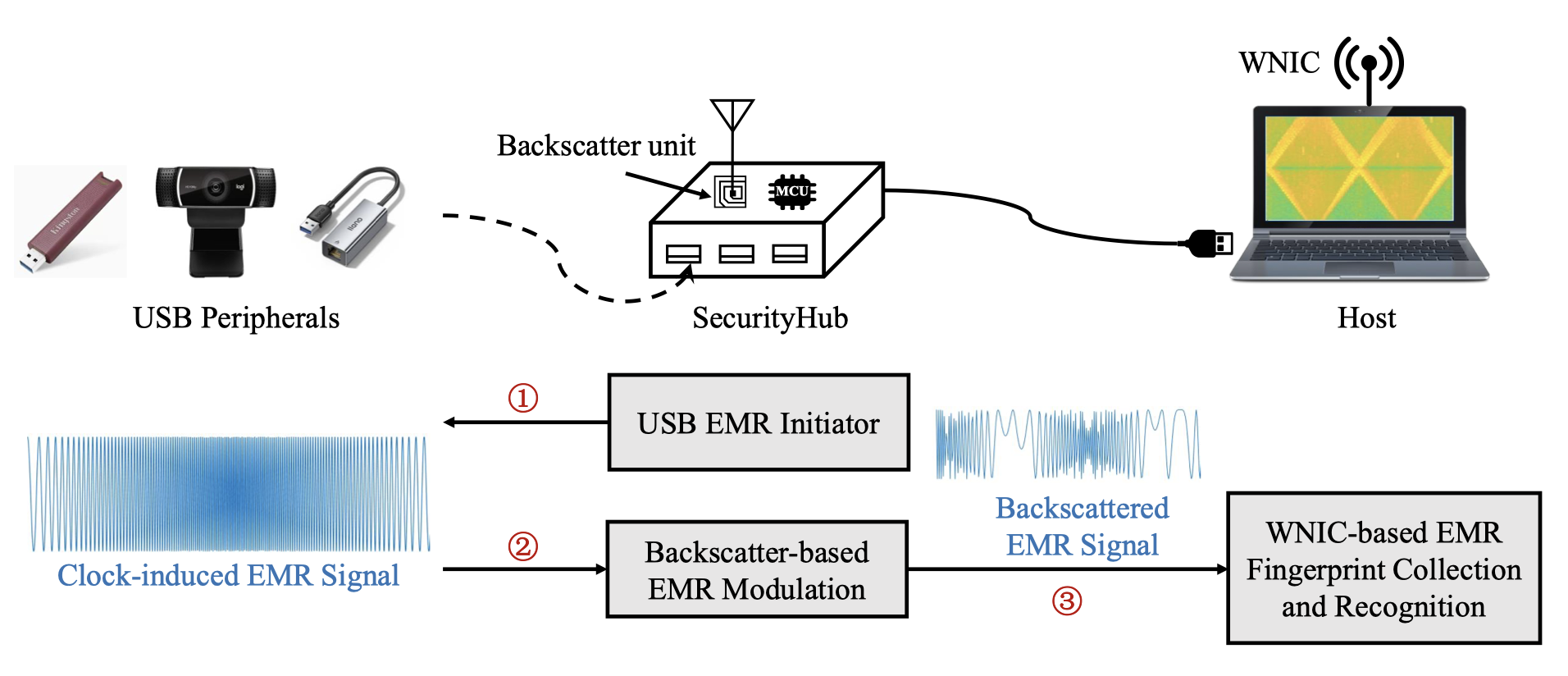

在ACSAC会议的分会场“Microarchitectural Attacks and Side-Channels”,我对我们的研究工作以及论文“SecurityHub: Electromagnetic Fingerprinting USB Peripherals using Backscatter-assisted Commodity Hardware”进行了汇报,并详细介绍了SecurityHub的技术原理以及优势:SecurityHub设计了一种创新的反向散射模块,不仅仅将USB设备泄漏的电磁辐射信号调制并搬移至Wi-Fi频段,还对信号进行了调制,使得频率变化周期变缓慢。这一模块内置于USB集线器中,无需额外修改USB设备硬件,确保了系统的普适性。调制后的信号由商用无线网卡采集并传输到主机设备进行处理,从而摆脱了传统高成本测量设备的限制。

SecurityHub系统的工作流程

在汇报后的问答环节中,两位学者向我提出了非常具有启发性的问题。

第一个问题是:如果同时存在多个USB设备需要进行身份认证,它们泄漏的物理信号是否会相互干扰,进而导致识别错误? 这个问题指出了我们系统在多设备环境下可能遇到的挑战,也是目前论文中尚未详细讨论的部分。我回答说,这确实是一个值得进一步研究的问题,尤其是在复杂环境下如何确保信号的独立性和认证的准确性,是我们未来需要深入探索的方向。提问者还进一步建议,可以通过信号时分或频分的方法来减少干扰,我对他的建议表示感谢,并表示会在后续研究中考虑这种方法的可行性。

第二个问题是:USB线缆泄漏的电磁辐射信号是否足够强,以至于能被商用无线网卡准确捕捉? 针对这个问题,我解释道,我们实际上在系统设计中已经考虑到了这一点。为了增强电磁辐射信号的强度,我们将USB线缆改造成天线,使其能够更有效地辐射信号。然而,这部分内容并没有在论文中进行详细阐述。提问者对这一回答表现出极大的兴趣,在汇报结束后,我与这位学者进行了更深入的交流,为他详细介绍了我们如何将USB线缆作为天线使用的具体设计与实现。

在会议期间,我还有幸与来自中国科学技术大学和北京航空航天大学的几位学生和老师交流。尽管他们的研究领域主要集中在应用密码学,与我的研究方向有所不同,但他们的研究课题和方法对我有很大的启发。我尤其钦佩他们对学术问题严谨的态度以及创新的思维方式,这加深了我对跨学科学术合作的理解。除此之外,我还遇到了来自德克萨斯大学圣安东尼奥分校的研究员Qi Xia。他的研究方向是针对自动驾驶汽车摄像头的对抗性攻击,这让我觉得是一个十分有意思的课题。在交谈中,我发现自己曾阅读过他发表在 Security 2023上的一篇关于无声声音攻击的论文。由于我们在这个领域有一定的研究重叠点,我们很快找到了共同话题。他的见解让我深受启发,我们甚至讨论了未来合作发表论文的可能性。

然而,通过这次会议,我也深刻地认识到自身的不足之处。首先,我的英语口语能力还有很大的提升空间。在与国际与会者进行交流时,我时常因为不够自信而显得犹豫,这种心理上的顾虑导致我错失了许多深入交流的机会。此外,我还意识到自己在学术汇报和演讲技巧方面需要进一步提升。通过聆听其他优秀报告者的展示,我学到了如何制作更好的PPT来清晰地汇报自己的工作。一份成功的PPT并不是技术细节的堆砌,而是从听众的角度出发。在汇报时,过多的技术细节可能会让听众失去兴趣,而一份逻辑清晰、重点突出的展示才能有效传递信息。

论文汇报完的问答环节